En esta era digital, los ciberdelitos están muy extendidos y se cometen con facilidad. Según Estadísticas sobre ciberdelincuencia, cada día se producen una media de 2.244 ciberdelitos.

Los piratas informáticos y los estafadores utilizan la ingeniería social para manipular y explotar las emociones de las víctimas desprevenidas para que compartan datos confidenciales sobre sí mismas. Estas violaciones de datos pueden causar importantes pérdidas a las víctimas.

En esta entrada del blog, le explicaremos los diferentes tipos de ingeniería social y cómo protegerse contra ellos.

Phishing

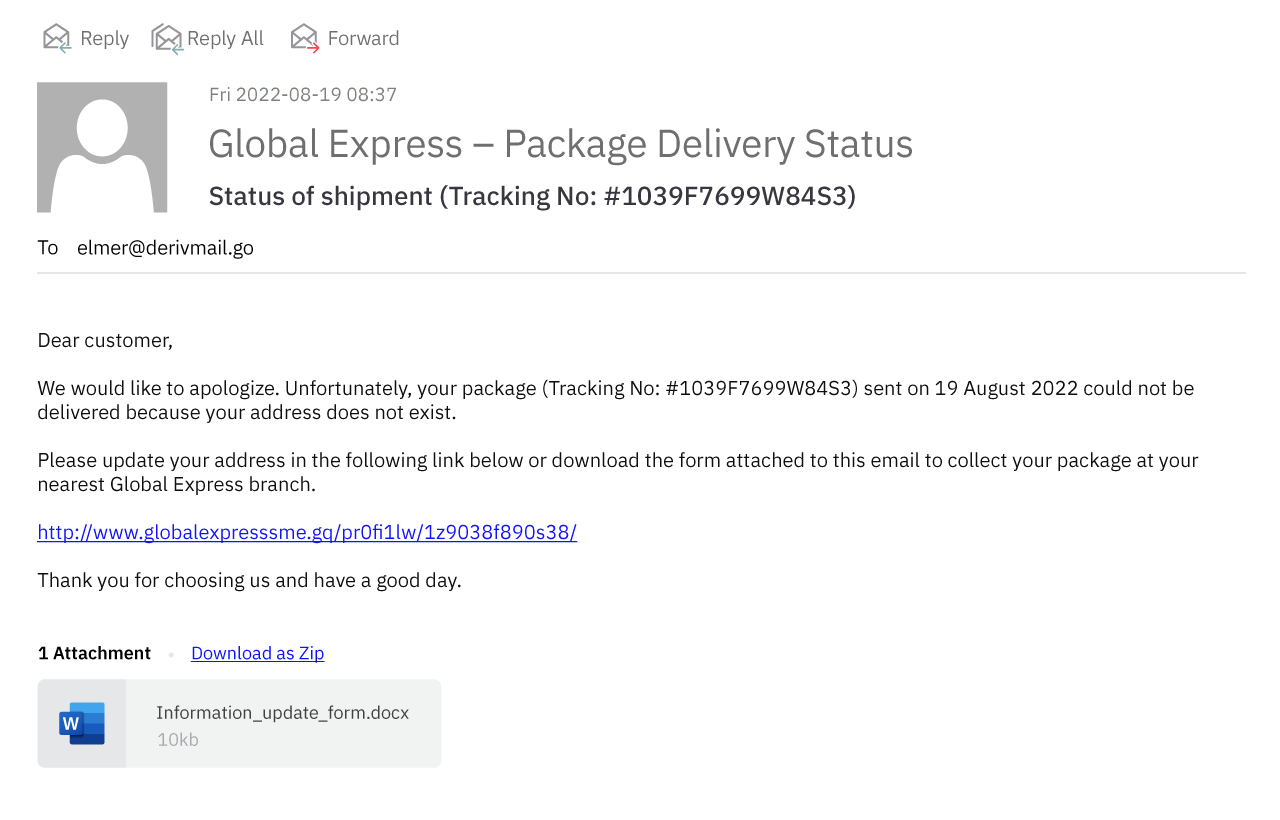

El phishing es un ataque en el que los estafadores se hacen pasar por personas o empresas legítimas para recopilar información personal de usuarios desprevenidos.

Los usuarios suelen recibir correos electrónicos de apariencia auténtica que les llevan a un sitio web falso, donde se les engaña para que revelen información confidencial como sus contraseñas o datos bancarios.

A continuación se describen los distintos tipos de phishing:

Registro de teclas

El registro de pulsaciones de teclas o keylogging es el acto de grabar en secreto las pulsaciones de un teclado. A menudo, los estafadores utilizan una herramienta de registro de pulsaciones para capturarlas, ya sea mediante un programa (software) o un dispositivo físico (hardware), y los datos recopilados se utilizarían para actividades ilegales.

Tipos de keyloggers

Registradores de teclas por software son aplicaciones y programas informáticos que un pirata informático instala en secreto en su dispositivo mediante ataques de phishing o descargas remotas. Además de rastrear la actividad del teclado, algunos keyloggers de software también pueden capturar capturas de pantalla e información copiada en el portapapeles. Estos keyloggers pueden ser detectados y eliminados por el software antivirus.

He aquí algunos ejemplos de keyloggers de software:

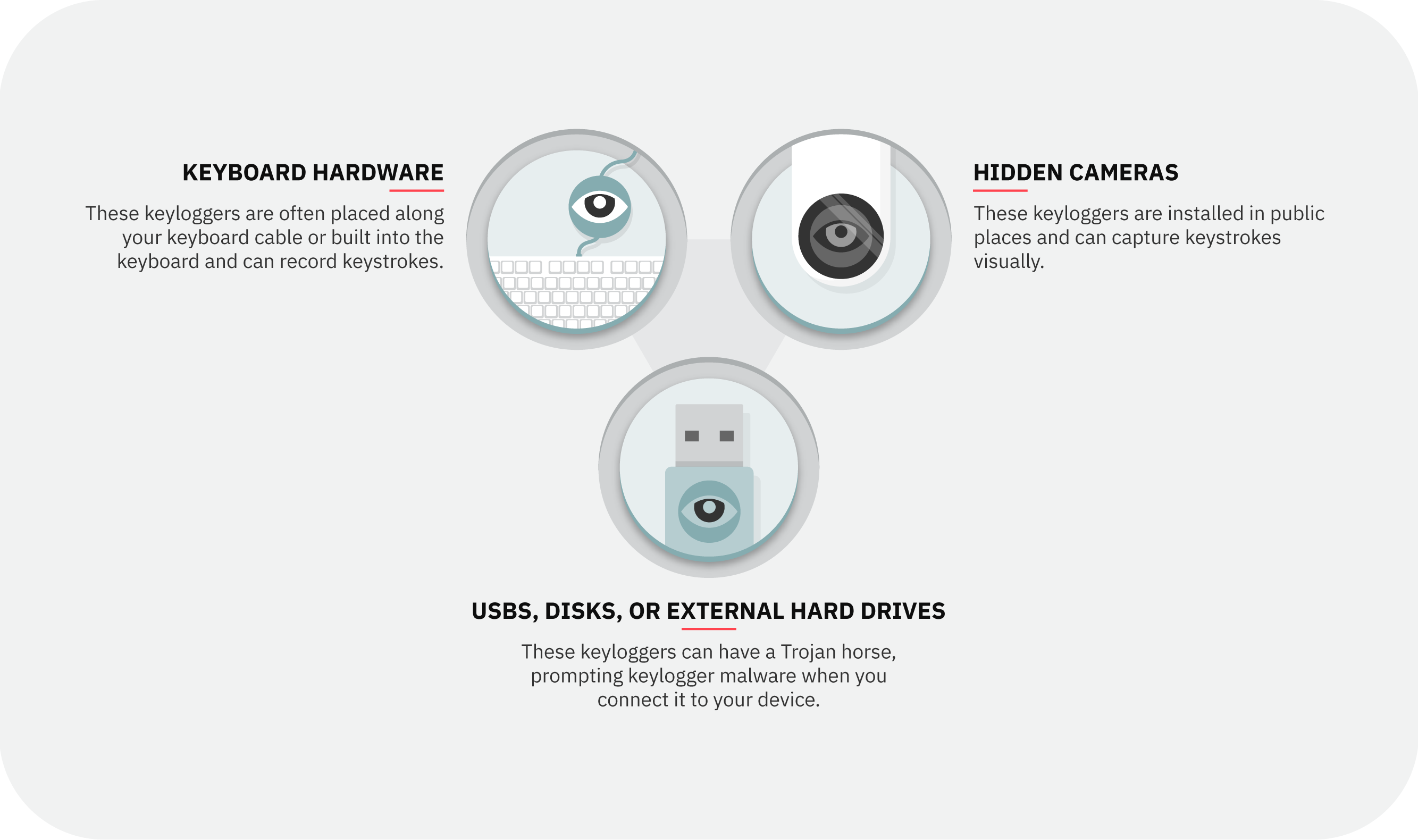

Registradores de teclado por hardware suelen estar ocultos a plena vista, ya que están incorporados o conectados a su dispositivo. A diferencia de los keyloggers de software, los programas antivirus no podrían detectar estos keyloggers.

He aquí algunos ejemplos de keyloggers por hardware:

Ataque Man-in-the-middle

Aunque disponer de WiFi público gratuito allá donde vaya parece cómodo, conlleva sus riesgos. Las WiFis públicas son susceptibles a los ataques Man-in-the-middle (MitM).

Los ataques MitM se producen cuando un tercero malicioso se hace pasar por un intermediario legítimo e intercepta las comunicaciones entre dos partes. Cuando un usuario decide navegar por un determinado sitio web, el tercero interferiría y enviaría al usuario a un sitio fraudulento en su lugar.

He aquí algunos ejemplos de ataques MitM:

Scareware

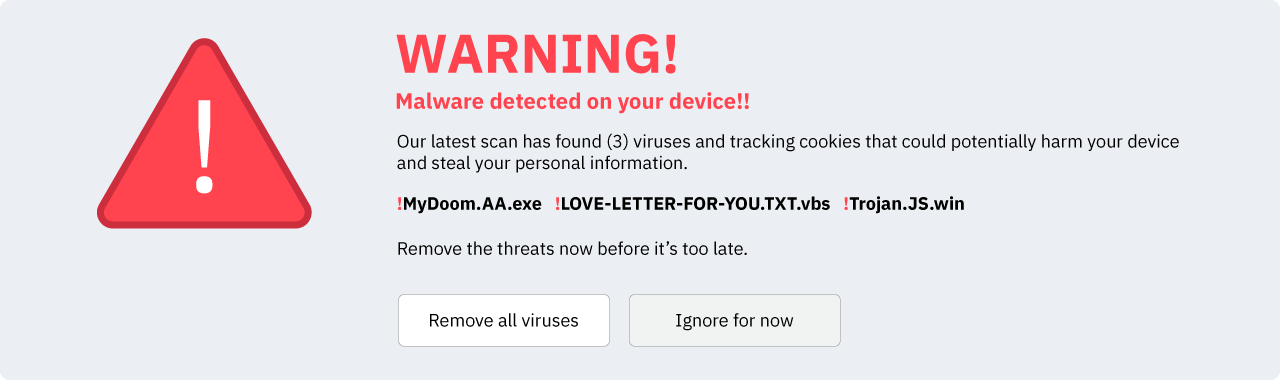

Como su nombre indica, el scareware es malware que pretende asustar a los usuarios. Creando falsas advertencias, los estafadores intimidan a los usuarios para que instalen software malicioso o visiten sitios web que corromperán sus dispositivos.

Este mensaje es un ejemplo de scareware:

Cebo

¿Ha recibido alguna vez un correo electrónico aleatorio para la entrega de un pedido que nunca realizó? Si lo ha hecho, es posible que un estafador haya intentado ponerle un cebo. Los estafadores que utilizan este método de ingeniería social dependen de los sentimientos de curiosidad o codicia para engañar a los usuarios.

Desconfíe de los sitios web aleatorios o desconocidos que ofrecen descargas gratuitas de libros electrónicos, música o películas y que sólo le exigen crear una cuenta. Los detalles que comparte son exactamente lo que quieren los estafadores. Los archivos que descargue también podrían contener malware que recopile información personal.

El cebo también puede producirse de forma física. Si ve un dispositivo USB o un disco duro externo desatendido en algún lugar, ignórelo. Los estafadores dejan por ahí dispositivos infectados como cebo para corromper los aparatos a los que se conectan.

6 consejos para asegurar su cuenta Deriv

Ahora que ya conoce los distintos ataques de ingeniería social, aquí tiene algunas sugerencias útiles para proteger su cuenta Deriv de los piratas informáticos.

1. No haga clic en enlaces aleatorios.

Asegúrese de que la URL comienza por HTTPS y no HTTP, y preste siempre atención a la ortografía, los caracteres y otras irregularidades que puedan encontrarse en la URL. Si encuentra que nuestra página web oficial no empieza por HTTPS, o que Deriv está mal escrito, no introduzca sus datos personales.

Si recibe un correo electrónico de una organización conocida solicitándole que confirme sus datos de acceso en otro sitio web, intente acceder al sitio web sin hacer clic en el enlace proporcionado. No haga clic en enlaces que le redirijan a un sitio web externo.

2. Compruebe dos veces el contenido del mensaje.

Examine a fondo los correos electrónicos y mensajes que reciba para confirmar si el tono y el contenido coinciden con los del remitente. Además, observe si hay errores ortográficos y gramaticales en el mensaje. La mayoría de las empresas legítimas elaboran cuidadosamente sus mensajes antes de enviárselos (¡sí, eso nos incluye a nosotros!).

¿Nota algo sospechoso? Copie el contenido del correo electrónico y búsquelo en un motor de búsqueda para comprobar si se trata de una estafa popular de phishing, o póngase en contacto con el remitente mediante una llamada telefónica o una dirección de correo electrónico alternativa.

Deriv sólo se pondrá en contacto con usted a través de [email protected] o [email protected]. Por lo tanto, si recibe un correo electrónico nuestro que no proceda de estas direcciones de correo electrónico, póngase en contacto con nosotros a través del chat en vivo e informe del correo electrónico.

3. Protéjase.

Asegúrese de que sus sistemas operativos y su software antivirus se actualizan con regularidad. Nuestro sitio web y nuestras aplicaciones se actualizan y mejoran constantemente, así que mantenga su dispositivo al día y actualice constantemente sus aplicaciones.

También le recomendamos que utilice una red privada virtual (VPN) para cifrar su conexión cuando opere con nosotros, especialmente si accede a información confidencial.

4. Desactive la configuración de conexión automática.

Puede evitar los ataques MitM asegurándose de que sus dispositivos no se conectan automáticamente a redes WiFi y Bluetooth. Mejor aún, desactive los ajustes de red a menos que necesite utilizarlos.

Desaconsejamos conectarse a redes WiFi públicas, ya que los piratas informáticos podrían crear redes WiFi falsas con nombres de personas o empresas legítimas cercanas. Para asegurarse de que se está conectando a una red WiFi pública real, segura y fiable, compruebe dos veces las credenciales WiFi.

5. Establezca una contraseña segura.

Su contraseña debe ser única y contener una mezcla de números, símbolos y letras mayúsculas y minúsculas. Excluya información personal como su nombre o fecha de nacimiento.

Cambie su contraseña con regularidad e intente no utilizar la misma contraseña para varias cuentas. Los gestores de contraseñas pueden ayudarle a almacenar sus contraseñas y recomendarle contraseñas más seguras.

Además, active la función 2FA mediante su dispositivo móvil o correo electrónico. Las cuentas que requieren una contraseña y 2FA tienden a ser más seguras que las que sólo requieren contraseñas.

6. Sea consciente de su entorno.

Nunca deje sus pertenencias desatendidas. Para evitar que los keyloggers se implanten o infecten su dispositivo, asegúrese siempre de que sus aparatos están a la vista y preste atención a los dispositivos electrónicos extraños que parezcan fuera de lugar.

No se deje llevar por la curiosidad si encuentra dispositivos USB o discos duros externos extraviados. No querrá invitar usted mismo al malware a entrar en su dispositivo, ¿verdad?

¡No sea víctima de la ingeniería social! Asegúrese de que su cuenta Deriv es segura siguiendo estos consejos.